这一次,春秋云阵以i春秋(www.ichunqiu.com)为饵,在互联网上部署了多套春秋云阵蜜罐系统,并在阿里云、腾讯云、亚马逊AWS、金山云、百度云、华为云、UCloud等七大公有云上部署了诱捕节点,实战检测,成功发现攻击者,并分析获取了攻击者的行为数据。春秋云阵,老“蜜罐”新用法,将“被动救火”式防御变成“主动诱敌”式防御,精准发现攻击行为,全面掌握攻击态势,真正提升网络防御能力。下面就让我们看一下这一次鲜活的捕获案例。

布阵

首先,春秋云阵服务团队在i春秋服务器周边部署了蜜罐系统,仿真成i春秋网站及具有办公网和业务网的内网环境。

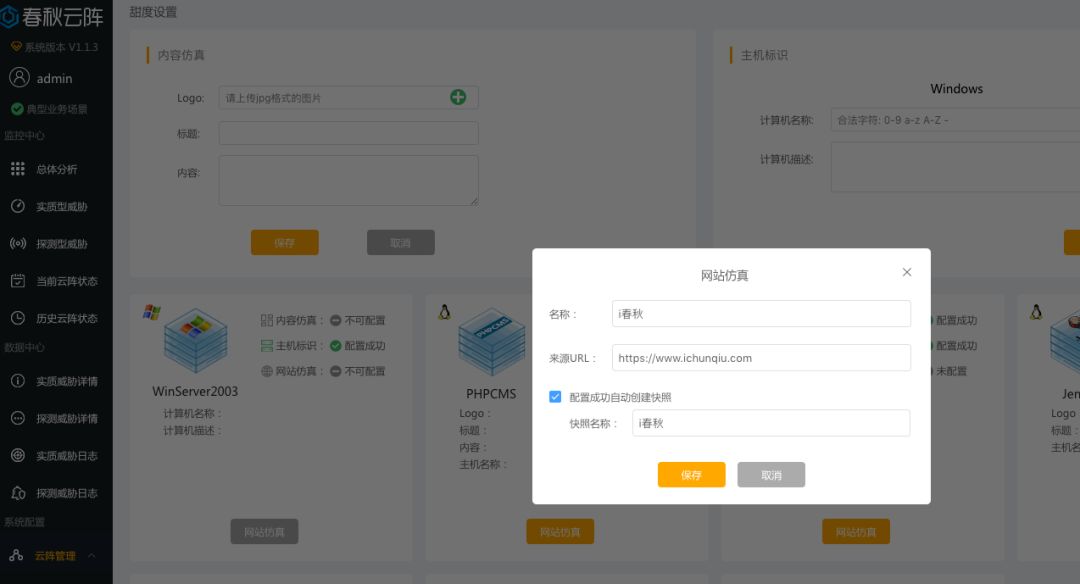

第一步,选择启用蜜罐的典型网站及办公场景:

第二步,将入口点网站仿真成i春秋,诱使攻击者误认为蜜罐是i春秋的测试站点:

第三步,为了扩大蜜罐探测范围,春秋云阵团队在各大公有云平台上申请了云主机,并部署上云端版诱捕节点。

一切准备就绪后,坐等攻击者自投罗网。

观阵

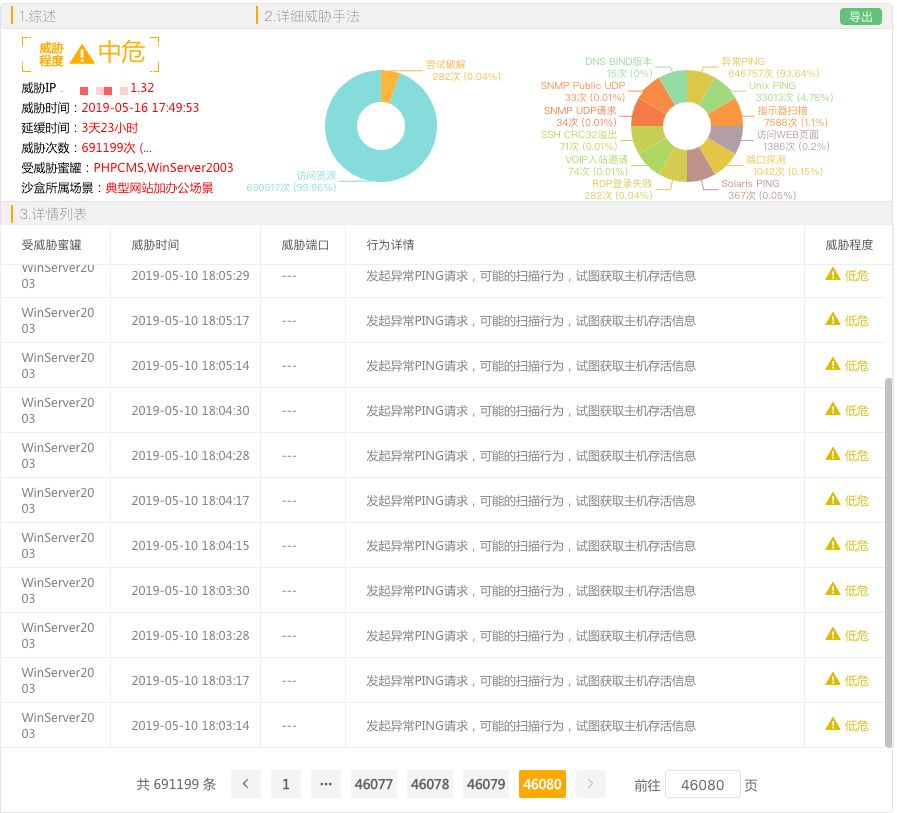

没过多长时间,蜜罐就陆续捕获到大量探测型威胁,这是互联网上大量蠕虫及自动化攻击工具发起的扫描。

从图中我们可以看到,威胁来源几乎遍布世界各地,最大的探测威胁方式是ping包,这是攻击者在扫描前判断目标IP是否存活的方式。

收阵

我们注意到有两个IP非常活跃分别是x.x.x.32(代号: honey0076)和x.x.x.54(代号: honey0077),于是对这两个IP行为进行重点关注。honey0076从5月10日18点左右开始进行大量探测,探测数量达到数十万次,起初ping包探测主机是否存活,随后对80端口(仿真的i春秋网站)进行web扫描,尝试寻找网站漏洞,接着进行3389弱口令扫描:

最终,honey0076扫描出了我们设置的windows主机3389远程桌面弱口令,通过弱口令,成功进入蜜罐主机:

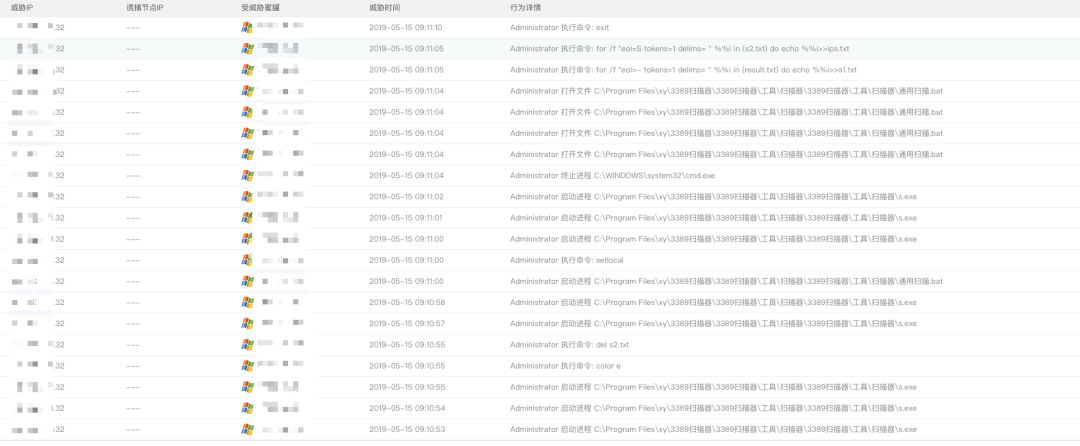

honey0076成功“控制”蜜罐主机后,进行了一系列眼花缭乱的操作,之后上传了一批工具:

分析这一段操作,这个攻击者应该是一个很熟练的用s扫描器批量抓3389肉鸡的某些组织的“工作人员”,获取了我们这台“肉鸡”后,上传了工具,准备利用蜜罐进行下一步的工作。然而由于蜜罐无法向外访问的限制,他的下一步工作没有办法进行,所以后续honey0076的操作就一直在反复的登录蜜罐主机。

转阵

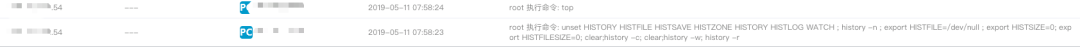

因为honey0076的攻击样本对我们并没有太多价值,我们准备放弃观察honey0076,在第二天封禁掉相应的IP。但在当天傍晚,发生了戏剧性的事情。前面我们提到有两个攻击来源IP比较活跃,另外一个IP是x.x.x.54(代号:honey0077)。这个honey0077跟honey0076一样,初期也是大量的ping包、web扫描、远程桌面探测,不过honey0077探测得更全面一些,包括了我们预留的22(ssh)端口。在比较早的时候他就已经猜到ssh的口令,并进入了预设的linux蜜罐,执行了一些命令后,对这台蜜罐暂时没有了后续操作。

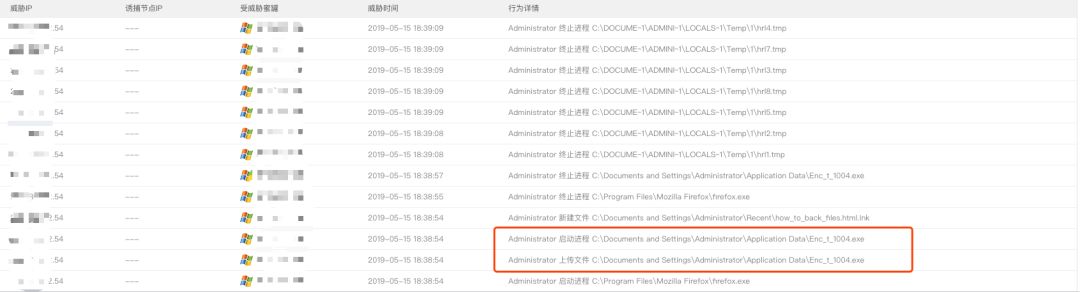

然而在5月15日下午18时左右,honey0077开始行动,通过RDP登录进了windows蜜罐:

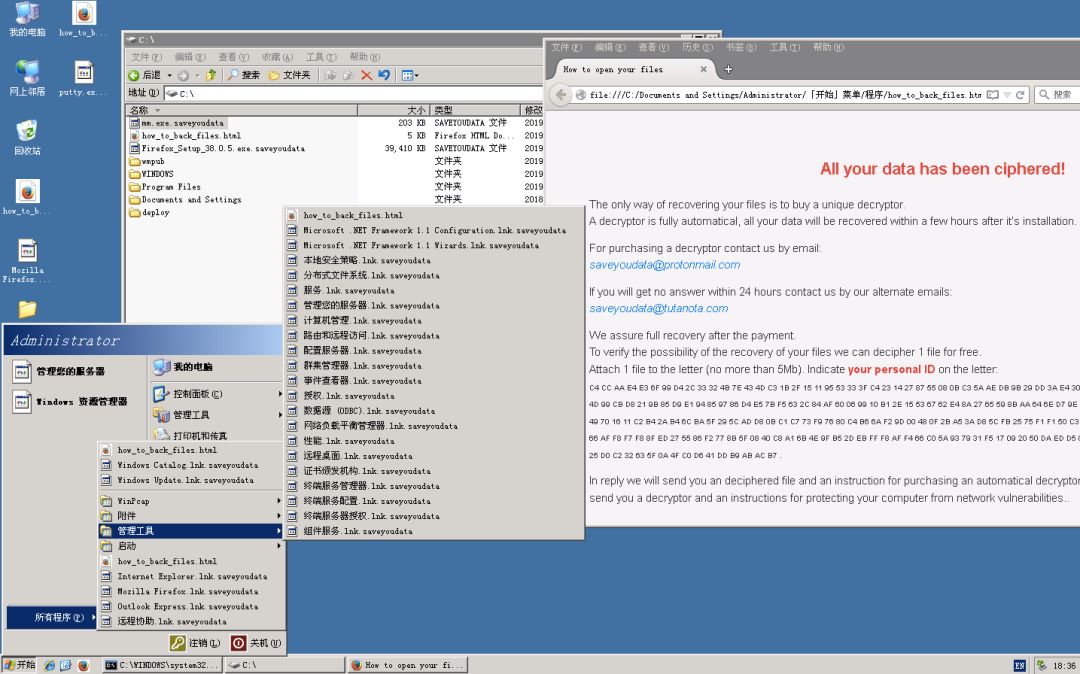

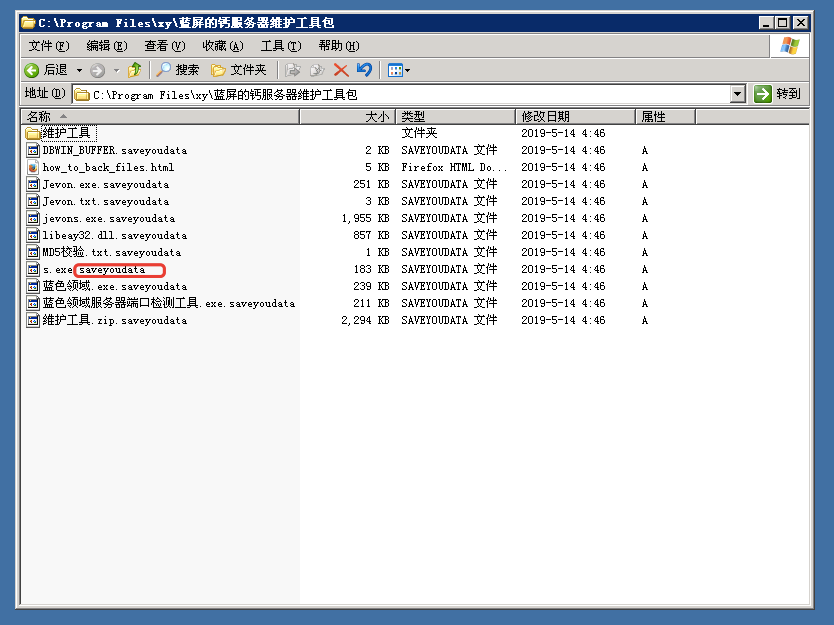

随后上传了一个工具,并运行:

根据这个程序的名称,我们猜测这是一个勒索程序,于是登录进蜜罐主机查看,果然不出所料,大部分文件都被加密,并被添加了一个saveyoudata的扩展名。

由此我们确定honey0077是一个稍有经验的加密勒索“工作”者。另外,honey0076留在蜜罐主机上的工作工具也被加密了。

经过为期一周的观察,蜜罐发现了两个攻击“成功”的攻击者:

攻击者代号:honey0076

IP:x.x.x.32

攻击目的:3389远程桌面肉鸡

技术能力:低

捕获样本:s扫描器一套

攻击者代号:honey0077

IP:x.x.x.54

攻击目的:勒索

技术能力:一般

捕获样本:勒索程序一个、勒索邮箱一个

从此次事件可以看出,互联网上的攻击者在随时寻找漏洞,一旦找到空子就迅速钻进去,静候时机,植入木马、勒索病毒或恶意软件等。通过这些方式,攻击者可以获取系统权限,窃取数据,或者进行一些删除数据的破坏性行为,对企业造成致命的损失。

在这个过程中,我们可以发现蜜罐自身的价值所在:

变被动为主动,掌握先机

当前的攻击者越来越为利益所驱使,所以各级党政单位、重点行业、关键基础设施单位这些有价值的目标均面临信息泄漏、网页篡改、网站被挂马传播恶意软件、服务器被远程控制等重大安全风险隐患。传统网络安全防护体系对很多新型攻击都无法及时监测、发现,导致面对网络安全隐患往往是“被动式”救火。而利用高度模拟客户的业务网络搭建的蜜罐环境,可以主动吸引攻击者进入并展开攻击行为,有效提升应对突发网络安全事件的应急响应速度,同时,管理员可借助此机会,了解最新攻击手法、攻击手段,掌握攻击态势,从而掌握主动权,变被动为主动,保护核心信息资产。

完善网络安全监测与防御体系,即刻感知,及时处置

蜜罐可以精准发现高危攻击行为,诱捕高危攻击特征,大幅减少误报率。当攻击者部分甚至全面绕过现有边界防御手段时,蜜罐可以实时监控攻击者的一举一动,第一时间获知攻击动态,给其他防御设备和系统提供精确特征,联动态势感知平台,溯源、定位攻击者,掌握攻击方法,实现网络 “监测、预警、处置、修复”的业务闭环,提升网络安全防御水平。

满足合规,检测并记录攻击行为

刚发布的《网络安全等级保护制度》2.0标准,在7.2.3.2入侵防范中明确规定:

a、应能检测到云服务客户发起的网络攻击行为,并能记录攻击类型、攻击时间、攻击流量等;

b、应能检测到对虚拟网络节点的网络攻击行为,并能记录攻击类型、攻击时间、攻击流量等;

c、应能检测到虚拟机与宿主机、虚拟机与虚拟机之间的异常流量。

对政府、央企、互联网企业等关键信息基础设施运营单位的办公网络、生产网络、数据中心和云平台,蜜罐可结合已有监测防御体系,更好的发现攻击行为与安全隐患。为企业构建事前能防、事中能控、事后能改的整体防御体系提供重要补充。

春秋云阵蜜罐系统采取“欺骗式防御”方式,基于永信至诚独有的靶场场景仿真技术和全量行为捕获技术构建而成,其高甜度的蜜罐环境,可有效诱捕进入仿真网络环境的攻击者,掌握其攻击行为及意图,大大延缓攻击者对实际业务网络的攻击。在不影响现有网络安全架构下,实现网络安全纵深防御体系的构建,提高现有网络安全防御能力。目前,已成功在公安、政府、金融、电力、能源及运营商等多个行业用户环境完成部署。