本文从攻击者视角引入,根据全链路攻击手段,向大家介绍春秋云阵新一代蜜罐在攻击检测、诱捕防御中的重要作用和实战价值,希望可以为面临攻防实战演练需求和建设主动网络安全防御体系的企业提供参考。

第一步:信息收集

信息收集类似情报侦察,主要是对IP、C段、域名、子站、类title站、代码、各种文库信息等IT资产信息、邮箱或应用的账号密码等敏感信息以及供应商信息等进行收集,以更加全面地获取防守方互联网端暴露的信息,寻找防护薄弱环节。

信息收集手段一般分两种。一种是利用扫描、社工工具或主动访问等形式的技术性信息收集。针对这种收集方式,防守方可以利用防火墙一类的安全设备对其IP进行封堵,但如果攻击方是扫描后用另外其他IP进行主动访问,则防守方很难通过安全设备判断是否属于非法访问,因为这种行为的访问往往夹杂在正常访问中,且行为皆为正常数据,安全设备无法检测出异常。

另一种信息收集则是通过社工方式,获取防守方其他暴露的信息。防守方对于社工方式的信息收集更加无法捕捉,甚至有可能因为一条暴露在某文库的信息被多个攻击方利用,导致被攻陷的可能性加大。

面对攻击者的信息收集,我们可以从诱捕防御的视角出发,借助春秋云阵新一代蜜罐在文库、社交平台或其他可能暴露信息的网络媒体投放高甜度诱捕诱饵。散发着阵阵甜味的诱饵很可能就会被攻击者当做资产短板收集并在接下来的攻击渗透中被利用,这不仅能够混淆攻击方所获取信息的有效性,还极有可能捕获攻击人员的相关社交信息,及时感知攻击行为。

对于技术性的扫描、社工工具或主动访问手段,可以通过在互联网区部署蜜罐,混淆扫描结果,第一时间知晓被探测信息,进而掌握攻击方进一步的行动意图。同时,可以打乱攻击方的进攻节奏,影响攻击方对企业的资产画像分析,诱引攻击方对蜜罐实施攻击,而不影响正常企业业务和网络运行。

第二步:入口控制

通过第一步的信息收集,攻击者很有可能因为利用收集到的诱饵访问了蜜罐,这样就有机会为主动防御争取更多迟滞时间。反之,攻击者则利用收集的资产短板寻找企业网络的薄弱环节,也就来到了入口控制阶段。

此时,防守方最大的薄弱点应该是发布到互联网上的应用,攻击方很可能会利用工具和正常访问的方式,探测应用的目录结构和管理入口。应对这种类型的探测,可以通过春秋云阵新一代蜜罐生成账号类或代码类的诱饵,将诱饵放置到应用的某个目录下,供攻击者访问读取。同时,也可以在应用的页面上加载类似管理入口的假链接,非正常业务人员点击后,实质进入的是春秋云阵蜜罐的仿真业务后台管理系统。

部分攻击者如果成功躲过前面的蜜罐诱捕,获得一定页面的访问权限后,往往会使用类似SQL注入、文件上传、命令注入等方式获取上传webshell的机会;也有可能会通过对VPN设备进行漏洞攻击、弱口令爆破等方式获取账号权限等等。

面对SQL注入漏洞插入webshell的方式,我们可以通过春秋云阵蜜罐生成一个仿查询的页面,在页面上加载一个非业务人员不会使用的查询入口,进而引诱攻击者直接访问蜜罐仿真页面,从而起到混淆和诱捕攻击者的作用。针对文件上传、命令注入等高风险攻击行为,同样可以效仿这种做法。

面对VPN攻击,可利用春秋云阵构建VPN蜜罐,同时配合诱饵账号,引诱攻击者对仿真的VPN进行攻击,让攻击者进入春秋云阵提前布置好的蜜场中,来一场瓮中捉鳖。

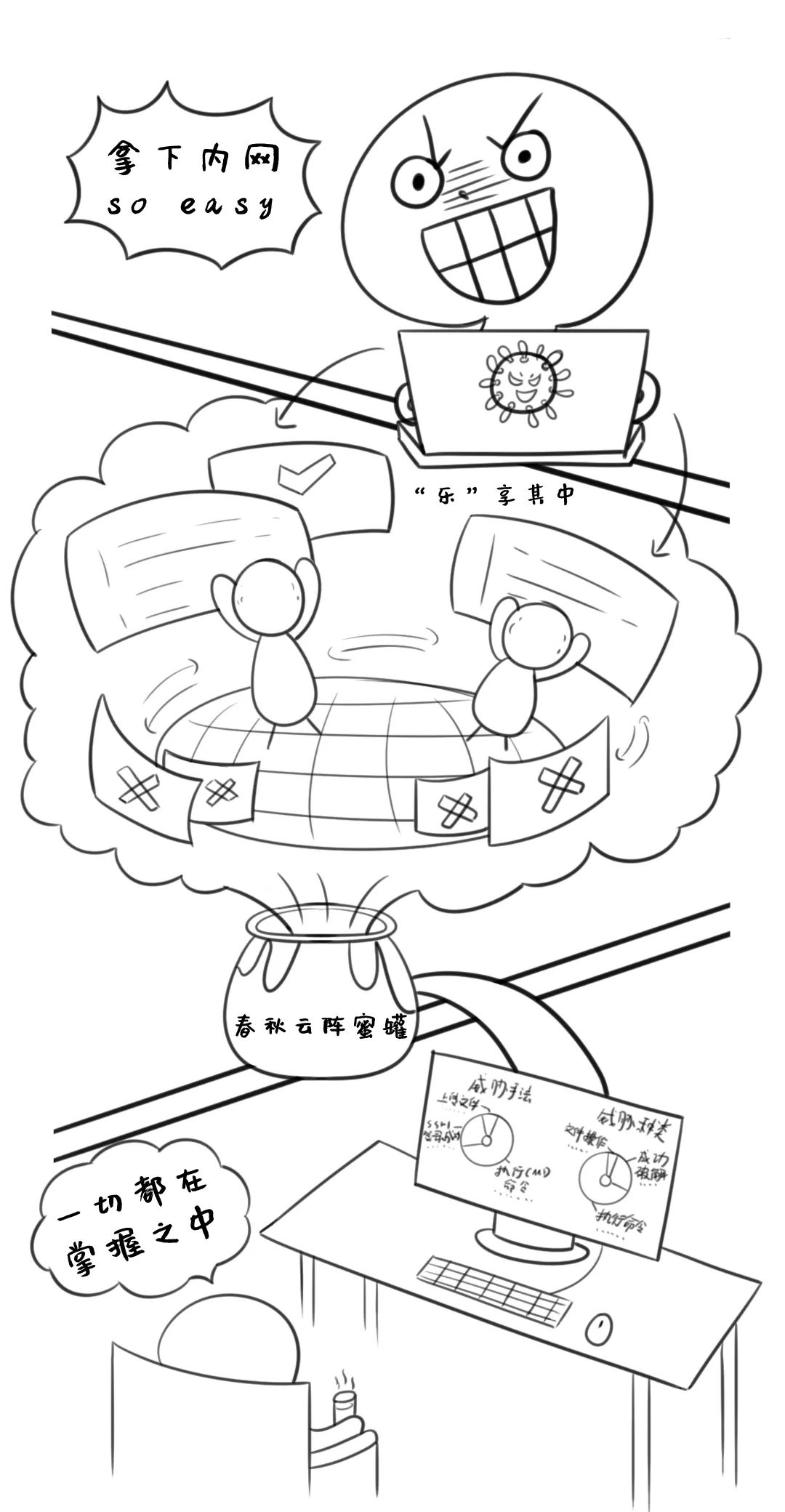

其他一些入口控制则主要是以服务开的端口为主,以weblogic后台管理为例。众所周知,weblogic有个7001端口作为后台管理,若通过弱密码进入后台则可以利用T3协议的反序列化漏洞直接实现RPC(远程过程调用)。春秋云阵蜜罐可以仿真多达上千项服务,包括weblogic的管理服务,并支持将这类型的服务端口开放出去,让攻击者在高仿真场景中尽情享受渗透的快乐,同时防守方也可以静观其变、坐收渔翁之利。

第三步:权限维持

通过前面的入口控制,攻击者很有可能已经拿下某个对外发布的业务权限,接下来只需确认业务主机的本地信息,并利用代理程序建立跳板,便可以进入内部网络。在此过程中,攻击者通常会翻阅受控主机的文件夹查看是否有可利用的文件信息,甚至会截图显示战果。

针对已被攻陷的主机,从诱捕防御的角度,可以通过春秋云阵蜜罐在被控主机上投放诱饵,让攻击者在翻阅信息时,机缘巧合下翻看到为他精心准备的账号、代码或相关信息的诱饵,进而对其实行诱惑、诱捕,减少对实际系统和企业内网造成的安全威胁。

第四步:横向移动探测

如果攻击者翻看了诱饵信息,将会被直接诱导至春秋云阵蜜罐。反之,如果攻击者只是做了跳板没有查看诱饵文件,那么他们下一步很有可能将对内网进行信息探测和收集。

为应对攻击者的扫描式内网信息探测,防守方可以将除业务主机IP外的所有IP配置给春秋云阵蜜罐,相当于利用春秋云阵蜜罐可配置多IP的能力,将真实的业务主机隐藏起来,致使攻击者无法弄清存活的IP中哪一个才是真正的业务主机,增加攻击成本,保护实际资产。

第五步:最后目标获取

随着攻击链路进入最后一步,攻击者已经来到目标系统,如果没有有效的防御措施,那么则意味着防守方的系统即将沦陷。此时,春秋云阵蜜罐通过嵌入式的方式将进行终极诱捕防御。

防守方可在目标系统上嵌入春秋云阵蜜罐的仿真系统,让攻击者在对目标系统进行漏洞探测时,仍有可能踩踏到该区域的蜜罐。防守方一旦接到蜜罐告警,就可以立即进行响应,并对踩踏蜜罐的地址进行溯源追踪。

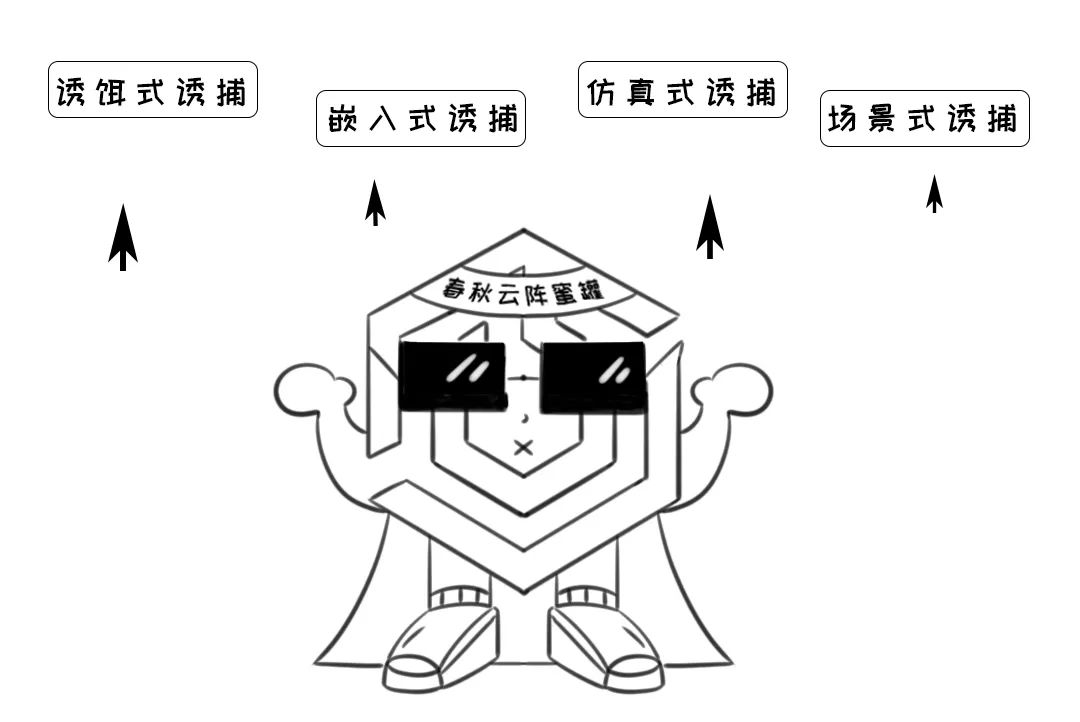

针对以上攻击链路中实施的诱捕防御手段,可以总结出,春秋云阵新一代蜜罐可以对攻击者实现4种方式的诱捕:

1、诱饵式诱捕

诱饵通常指的是代码、文档、账号密码等类型内容。从互联网文库、社交平台,到对外发布的业务主机、管理员或某些重要角色的电脑,甚至是可被攻击的仿真邮件,皆可进行诱饵投放。一改传统被动防御模式,也不同于传统蜜罐守株待兔方式,这种通过诱饵引诱攻击者进入蜜罐、从而提前预警的方式,基本可以涵盖整个攻击链路。

2、嵌入式诱捕

嵌入式诱捕指的是,通过利用高仿真、高交互蜜罐对重要业务系统进行模拟仿真,将仿真系统页面嵌入在真实的业务环境中,以达到以假乱真的效果,从而迷惑攻击者,在增加攻击难度的同时,引诱其触碰蜜罐掉入甜蜜陷阱。

3、仿真式诱捕

在实际的业务环境中,会有大量的业务系统存活,攻击者并不清楚哪些系统是目标环境中的真实业务系统。依托平行仿真技术的应用,春秋云阵蜜罐能够在不影响业务的前提下,根据防守方需求快速部署仿真环境,混淆视听,迟滞网络攻击。

4、场景式诱捕

区别于单个系统的仿真,场景式诱捕是指在春秋云阵蜜罐中构建DMZ、应用域、数据域等不同多维的真实业务场景,并实现不同罐内的数据交互,从而打造出一个高度贴近真实业务、三层立体化诱捕蜜网,让攻击者误以为进入了一个新的内网业务环境,并花费大量时间去攻击蜜罐,给防守方留出足够的时间进行安全加固防护和溯源取证。

通过以上多维度、全方位的诱捕,将有效延缓和阻断攻击,保护真实业务资产,并为防守方的安全防御体系的进一步加固提供高价值参考。当捕获到足够的攻击者信息后,春秋云阵团队将基于春秋云阵蜜罐系统,迅速对捕获到的攻击信息进行量化分析,协助防守方溯源取证。

产品乘服务,

春秋云阵新一代蜜罐助力安全风险深度检验

当前,蜜罐蜜网技术被广泛应用在企业日常网络安全检测和攻防演练中,成为各行业深度测试评估安全能力、检验安全防御体系、实现主动防御的重要产品。永信至诚春秋云阵作为场景化新一代蜜罐,基于平行仿真技术和春秋云专有云平台构建,形成高甜度诱捕、零误报发现、高处置防御的全新优势维度。秉承“产品乘服务”创新理念,春秋云阵实现了企业网络“监测、预警、处置、修复”的业务闭环,受到政府、医疗、教育、金融、电力、交通等众多高价值用户的认可。

作为网络靶场和人才建设领军者,永信至诚将持续发挥春秋云阵新一代蜜罐、数字风洞等产品技术优势,为企业构建主动性、检验性安全防护体系,为政企用户数字化转型提供专业的安全测试保障和专有人才支撑,力争成为中国网络空间与数字时代安全基础设施关键建设者,实现“带给世界安全感”的愿景。